еҮәеӨ„пјҡPConline[ 2007-01-19 15:44:19 ] дҪңиҖ…пјҡGonNa

зј–иҖ…жҢүпјҡPConlineжҸҗдҫӣдәҶдёҖз§Қй’ҲеҜ№

зҶҠзҢ«зғ§йҰҷз—…жҜ’nvscv32.exeеҸҳз§Қзҡ„жҹҘжқҖеҠһжі•гҖӮжҚ®и°ғжҹҘжӯӨеҸҳз§ҚдәҺ16ж—ҘеҮәзҺ°гҖӮ笔иҖ…жңүе№ёдәҺ17ж—ҘдёҺвҖңзҶҠзҢ«зғ§йҰҷз—…жҜ’nvscv32.exeеҸҳз§ҚвҖқдәІеҜҶжҺҘи§ҰпјҢ并用д»ҘдёӢж–№жі•е°Ҷе…¶жё…йҷӨгҖӮжҺЁиҚҗдҪҝ用第дёҖз§Қж–№жі•гҖӮ

зӣёе…ій“ҫжҺҘпјҡ

гҖҠ

зҶҠзҢ«зғ§йҰҷз—…жҜ’дё“жқҖеҸҠжүӢеҠЁдҝ®еӨҚж–№жЎҲгҖӢвҖ”вҖ”йҖӮеҗҲз—…жҜ’иҝӣзЁӢдёәпјҡspoclsv.exeе’ҢFuckJacks.exeзҡ„иҜ»иҖ…гҖӮжӯӨж–Үзҡ„з—…жҜ’иҝӣзЁӢдёәпјҡnvscv32.exe

дёҖгҖҒPConlineжҸҗдҫӣзҡ„и§ЈеҶіж–№жЎҲ

гҖҖгҖҖ1.жӢ”зҪ‘зәҝпјӣ

гҖҖгҖҖ2.йҮҚж–°иҝӣе…ҘWinXPе®үе…ЁжЁЎејҸпјҢзҶҠзҢ«зғ§йҰҷз—…жҜ’иҝӣзЁӢжІЎжңүеҠ иҪҪпјҢеҸҜдҪҝз”ЁвҖңд»»еҠЎз®ЎзҗҶеҷЁвҖқпјҒпјҲжҸҗзӨәпјҡејҖжңәеҗҺжҢүдҪҸF8пјү

гҖҖгҖҖ3.еҲ йҷӨз—…жҜ’ж–Ү件пјҡ%SystemRoot%\system32\drivers\nvscv32.exeгҖӮ

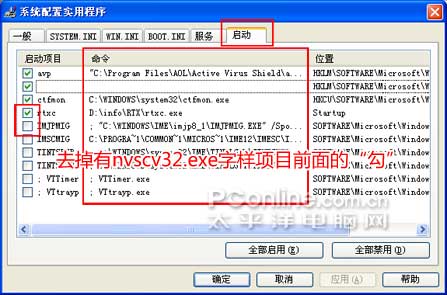

гҖҖгҖҖ4.ејҖе§ӢиҸңеҚ•=>иҝҗиЎҢпјҢиҝҗиЎҢmsconfigе‘Ҫд»ӨгҖӮеңЁвҖңзі»з»ҹй…ҚзҪ®е®һз”ЁзЁӢеәҸвҖқдёӯпјҢеҸ–ж¶ҲдёҺnvscv32.exeзӣёе…ізҡ„иҝӣзЁӢгҖӮд№ҹеҸҜдҪҝз”Ё

и¶…зә§е…”еӯҗйӯ”жі•и®ҫзҪ®гҖҒ

HijackThisзӯүпјҢеҲ йҷӨnvscv32.exeзҡ„жіЁеҶҢиЎЁеҗҜеҠЁйЎ№гҖӮ

еҸ–ж¶ҲзҶҠзҢ«зғ§йҰҷз—…жҜ’иҝӣзЁӢзҡ„еҗҜеҠЁ

гҖҖгҖҖ5.дёӢиҪҪ并дҪҝз”Ёжұҹж°‘дё“жқҖе·Ҙе…·пјҢдҝ®еӨҚиў«ж„ҹжҹ“зҡ„exeж–Ү件гҖӮ并еҸҠж—¶жү“дёҠWindowsиЎҘдёҒгҖӮ

гҖҖгҖҖ6.жё…йҷӨhtml/asp/phpзӯүпјҢжүҖжңүзҪ‘йЎөж–Ү件дёӯеҰӮдёӢд»Јз ҒпјҡпјҲдёәйҳІжӯўдј ж’ӯд»Јз ҒжңүдёүеӨ„дҝ®ж”№пјҢиҜ·е°ҶвҖңгҖӮвҖқжҚўдёәвҖң.вҖқпјү

гҖҖгҖҖ

гҖҖгҖҖ

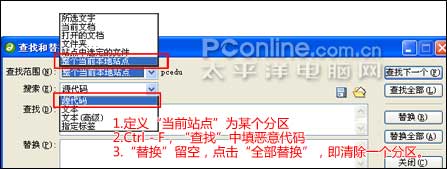

жү№йҮҸжё…йҷӨжҒ¶ж„Ҹд»Јз Ғзҡ„ж–№жі•пјҡ

гҖҖгҖҖеҸҜдҪҝз”ЁDreamweaverзҡ„жү№йҮҸжӣҝжҚўгҖӮ

Dreamweaverжү№зҗҶжӣҝжҚўзҡ„дҪҝз”Ёж–№жі•

гҖҖгҖҖеҸҜдёӢиҪҪдҪҝз”Ё

BatchTextReplacerжү№йҮҸжӣҝжҚўгҖӮ

гҖҖгҖҖйғЁзҪІдәҶSymantec AntiVirusзҡ„дјҒдёҡпјҢеҚҮзә§еҲ°жңҖж–°з—…жҜ’еә“жү«жҸҸе…Ёзӣҳж–Ү件пјҢеҚіеҸҜжё…йҷӨиў«ж·»еҠ зҡ„жҒ¶ж„Ҹд»Јз Ғе’Ңжё…йҷӨз—…жҜ’ж–Ү件гҖӮ

гҖҖгҖҖ7.з”Ёе®үиЈ…жқҖжҜ’иҪҜ件пјҢ并еҚҮзә§з—…жҜ’еә“пјҢжү«жҸҸж•ҙдёӘзЎ¬зӣҳпјҢжё…йҷӨе…¶д»–з—…жҜ’ж–Ү件гҖӮжҺЁиҚҗPConlineеӨҡж¬ЎжҺЁиҚҗзҡ„вҖңе…Қиҙ№еҚЎе·ҙж–ҜеҹәвҖқвҖ”вҖ”Active Virus SheildгҖӮпјҲxxxxxxxxxxxxxпјүпјҲжіЁпјҡ

жӯҘйӘӨ7дёҚиғҪдёҺжӯҘйӘӨ5и°ғжҚўпјҢд»Ҙе…ҚеҸҜдҝ®еӨҚзҡ„еёҰжҜ’ж–Ү件被еҲ йҷӨпјҒпјү

гҖҖгҖҖ8.еҲ йҷӨжҜҸдёӘзӣҳж №зӣ®еҪ•дёӢзҡ„autorun.infж–Ү件пјҢеҲ©з”ЁжҗңзҙўеҠҹиғҪпјҢе°ҶDesktop_.iniе…ЁйғЁеҲ йҷӨгҖӮ

дәҢгҖҒдә’иҒ”е®үе…ЁзҪ‘жҸҗдҫӣзҡ„и§ЈеҶіж–№жі•пјҲеҗҺж–Үзҡ„з—…жҜ’жҸҸиҝ°гҖҒдёӯжҜ’зҺ°иұЎе’ҢжҠҖжңҜеҲҶжһҗеқҮжқҘиҮӘдә’иҒ”е®үе…ЁзҪ‘пјү

гҖҖгҖҖ1пјҡе…ій—ӯзҪ‘з»ңе…ұдә«пјҢж–ӯејҖзҪ‘з»ңгҖӮ

гҖҖгҖҖ2пјҡдҪҝз”ЁIceSwordз»“жқҹжҺүnvscv32.exeиҝӣзЁӢпјҲйҖҹеәҰиҰҒеҝ«пјҢжҠўеңЁз—…жҜ’ж„ҹжҹ“IceSwordеүҚпјү

гҖҖгҖҖ3пјҡHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

гҖҖгҖҖExplorer\Advanced\Folder\Hidden\SHOWALL CheckedValueзҡ„ж•°еҖјж”№дёә1

гҖҖгҖҖ4пјҡеҲ йҷӨжіЁеҶҢиЎЁеҗҜеҠЁйЎ№

гҖҖгҖҖ[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\]

гҖҖгҖҖnvscv32: "C:\WINDOWS\system32\drivers\nvscv32.exe"

гҖҖгҖҖ5пјҡеҲ йҷӨC:\WINDOWS\system32\drivers\nvscv32.exe

гҖҖгҖҖ6пјҡеҲ йҷӨжҜҸдёӘзӣҳж №зӣ®еҪ•дёӢзҡ„autorun.infж–Ү件е’Ңsetup.exeж–Ү件пјҢеҲ©з”ЁжҗңзҙўеҠҹиғҪпјҢе°ҶDesktop_.iniе…ЁйғЁеҲ йҷӨгҖӮ

гҖҖгҖҖ7пјҡеҰӮжһңз”өи„‘дёҠжңүи„ҡжң¬ж–Ү件пјҢе°Ҷз—…жҜ’д»Јз Ғе…ЁйғЁеҲ йҷӨгҖӮ

гҖҖгҖҖ8пјҡе…ій—ӯзі»з»ҹзҡ„иҮӘеҠЁж’ӯж”ҫеҠҹиғҪгҖӮ

гҖҖгҖҖиҝҷж ·е°ұеҹәжң¬дёҠе°Ҷз—…жҜ’жё…йҷӨдәҶгҖӮ

дёүгҖҒз—…жҜ’жҸҸиҝ°

гҖҖгҖҖеҗ«жңүз—…жҜ’дҪ“зҡ„ж–Ү件被иҝҗиЎҢеҗҺпјҢз—…жҜ’е°ҶиҮӘиә«жӢ·иҙқиҮізі»з»ҹзӣ®еҪ•пјҢеҗҢж—¶дҝ®ж”№жіЁеҶҢиЎЁе°ҶиҮӘиә«и®ҫзҪ®дёәејҖжңәеҗҜеҠЁйЎ№пјҢ并йҒҚеҺҶеҗ„дёӘй©ұеҠЁеҷЁпјҢе°ҶиҮӘиә«еҶҷе…ҘзЈҒзӣҳж №зӣ®еҪ•дёӢпјҢеўһеҠ дёҖдёӘ Autorun.infж–Ү件пјҢдҪҝеҫ—з”ЁжҲ·жү“ејҖиҜҘзӣҳж—¶жҝҖжҙ»з—…жҜ’дҪ“гҖӮйҡҸеҗҺз—…жҜ’дҪ“ејҖдёҖдёӘзәҝзЁӢиҝӣиЎҢжң¬ең°ж–Ү件ж„ҹжҹ“пјҢ并еҜ№еұҖеҹҹзҪ‘е…¶д»–з”өи„‘иҝӣиЎҢжү«жҸҸпјҢеҗҢж—¶ејҖеҸҰеӨ–дёҖдёӘзәҝзЁӢиҝһжҺҘжҹҗзҪ‘з«ҷдёӢиҪҪжңЁй©¬зЁӢеәҸиҝӣиЎҢеҸ‘еҠЁжҒ¶ж„Ҹж”»еҮ»гҖӮ

гҖҖгҖҖж–Ү件еҗҚз§°пјҡnvscv32.exe

гҖҖгҖҖз—…жҜ’еҗҚз§°пјҡзӣ®еүҚеҗ„жқҖжҜ’иҪҜд»¶ж— жі•жҹҘжқҖпјҲе·Із»Ҹе°Ҷз—…жҜ’ж ·жң¬дёҠжҠҘеҗ„жқҖжҜ’еҺӮе•Ҷпјү

гҖҖгҖҖдёӯж–ҮеҗҚз§°пјҡпјҲе°је§ҶдәҡпјҢзҶҠзҢ«зғ§йҰҷпјү

гҖҖгҖҖз—…жҜ’еӨ§е°Ҹпјҡ68,570 еӯ—иҠӮ

гҖҖгҖҖзј–еҶҷиҜӯиЁҖпјҡBorland Delphi 6.0 - 7.0

гҖҖгҖҖеҠ еЈіж–№ејҸпјҡFSG 2.0 -> bart/xt

гҖҖгҖҖеҸ‘зҺ°ж—¶й—ҙпјҡ2007.1.16

гҖҖгҖҖеҚұе®ізӯүзә§пјҡй«ҳ

еӣӣгҖҒдёӯжҜ’зҺ°иұЎ

гҖҖгҖҖ1пјҡеңЁзі»з»ҹжҜҸдёӘеҲҶеҢәж №зӣ®еҪ•дёӢеӯҳеңЁsetup.exeе’Ңautorun.infж–Ү件пјҲAе’ҢBзӣҳдёҚж„ҹжҹ“пјүгҖӮ

гҖҖгҖҖ2пјҡж— жі•жүӢе·Ҙдҝ®ж”№вҖңж–Ү件еӨ№йҖүйЎ№вҖқе°Ҷйҡҗи—Ҹж–Ү件жҳҫзӨәеҮәжқҘгҖӮ

гҖҖгҖҖ3пјҡеңЁжҜҸдёӘж„ҹжҹ“еҗҺзҡ„ж–Ү件еӨ№дёӯеҸҜи§ҒDesktop_iniзҡ„йҡҗи—Ҹж–Ү件пјҢеҶ…е®№дёәж„ҹжҹ“ж—Ҙжңҹ еҰӮпјҡ2007-1-16

гҖҖгҖҖ4пјҡз”өи„‘дёҠзҡ„жүҖжңүи„ҡжң¬ж–Ү件дёӯеҠ е…Ҙд»ҘдёӢд»Јз Ғпјҡ

гҖҖгҖҖ5пјҡдёӯжҜ’еҗҺзҡ„жңәеҷЁдёҠеёёи§Ғзҡ„еҸҚз—…жҜ’иҪҜ件еҸҠйҳІзҒ«еўҷж— жі•жӯЈеёёејҖеҗҜеҸҠиҝҗиЎҢгҖӮ

гҖҖгҖҖ6пјҡдёҚиғҪжӯЈеёёдҪҝз”Ёд»»еҠЎз®ЎзҗҶеҷЁпјҢSREng.exeзӯүе·Ҙе…·гҖӮ

гҖҖгҖҖ7пјҡж— ж•…зҡ„еҗ‘еӨ–еҸ‘еҢ…пјҢиҝһжҺҘеұҖеҹҹзҪ‘дёӯе…¶д»–жңәеҷЁгҖӮ

дә”гҖҒжҠҖжңҜеҲҶжһҗ

гҖҖгҖҖ1пјҡз—…жҜ’ж–Ү件иҝҗиЎҢеҗҺпјҢе°ҶиҮӘиә«еӨҚеҲ¶еҲ°%SystemRoot%\system32\drivers\nvscv32.exe

гҖҖгҖҖе»әз«ӢжіЁеҶҢиЎЁиҮӘеҗҜеҠЁйЎ№пјҡ

гҖҖгҖҖ[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\]

гҖҖгҖҖnvscv32: "C:\WINDOWS\system32\drivers\nvscv32.exe"

гҖҖгҖҖ2пјҡжҹҘжүҫеҸҚз—…жҜ’зӘ—дҪ“з—…жҜ’з»“жқҹзӣёе…іиҝӣзЁӢпјҡ

гҖҖгҖҖеӨ©зҪ‘йҳІзҒ«еўҷ

гҖҖгҖҖvirusscan

гҖҖгҖҖsymantec antivirus

гҖҖгҖҖsystem safety monitor

гҖҖгҖҖsystem repair engineer

гҖҖгҖҖwrapped gift killer

гҖҖгҖҖжёёжҲҸжңЁй©¬жЈҖжөӢеӨ§еёҲ

гҖҖгҖҖи¶…зә§е·ЎиӯҰ

гҖҖгҖҖ3пјҡз»“жқҹд»ҘдёӢиҝӣзЁӢ

гҖҖгҖҖmcshield.exe

гҖҖгҖҖvstskmgr.exe

гҖҖгҖҖnaprdmgr.exe

гҖҖгҖҖupdaterui.exe

гҖҖгҖҖtbmon.exe

гҖҖгҖҖscan32.exe

гҖҖгҖҖravmond.exe

гҖҖгҖҖccenter.exe

гҖҖгҖҖravtask.exe

гҖҖгҖҖrav.exe

гҖҖгҖҖravmon.exe

гҖҖгҖҖravmond.exe

гҖҖгҖҖravstub.exe

гҖҖгҖҖkvxp.kxp

гҖҖгҖҖkvmonxp.kxp

гҖҖгҖҖkvcenter.kxp

гҖҖгҖҖkvsrvxp.exe

гҖҖгҖҖkregex.exe

гҖҖгҖҖuihost.exe

гҖҖгҖҖtrojdie.kxp

гҖҖгҖҖfrogagent.exe

гҖҖгҖҖkvxp.kxp

гҖҖгҖҖkvmonxp.kxp

гҖҖгҖҖkvcenter.kxp

гҖҖгҖҖkvsrvxp.exe

гҖҖгҖҖkregex.exe

гҖҖгҖҖuihost.exe

гҖҖгҖҖtrojdie.kxp

гҖҖгҖҖfrogagent.exe

гҖҖгҖҖlogo1_.exe

гҖҖгҖҖlogo_1.exe

гҖҖгҖҖrundl132.exe

гҖҖгҖҖtaskmgr.exe

гҖҖгҖҖmsconfig.exe

гҖҖгҖҖregedit.exe

гҖҖгҖҖsreng.exe

гҖҖгҖҖ4пјҡзҰҒз”ЁдёӢеҲ—жңҚеҠЎ

гҖҖгҖҖschedule

гҖҖгҖҖsharedaccess

гҖҖгҖҖrsccenter

гҖҖгҖҖrsravmon

гҖҖгҖҖrsccenter

гҖҖгҖҖkvwsc

гҖҖгҖҖkvsrvxp

гҖҖгҖҖkvwsc

гҖҖгҖҖkvsrvxp

гҖҖгҖҖkavsvc

гҖҖгҖҖavp

гҖҖгҖҖavp

гҖҖгҖҖkavsvc

гҖҖгҖҖmcafeeframework

гҖҖгҖҖmcshield

гҖҖгҖҖmctaskmanager

гҖҖгҖҖmcafeeframework

гҖҖгҖҖmcshield

гҖҖгҖҖmctaskmanager

гҖҖгҖҖnavapsvc

гҖҖгҖҖwscsvc

гҖҖгҖҖkpfwsvc

гҖҖгҖҖsndsrvc

гҖҖгҖҖccproxy

гҖҖгҖҖccevtmgr

гҖҖгҖҖccsetmgr

гҖҖгҖҖspbbcsvc

гҖҖгҖҖsymantec core lc

гҖҖгҖҖnpfmntor

гҖҖгҖҖmskservice

гҖҖгҖҖfiresvc

гҖҖгҖҖ5пјҡеҲ йҷӨдёӢеҲ—жіЁеҶҢиЎЁйЎ№пјҡ

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\ravtask

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\kvmonxp

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\kav

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\kavpersonal50

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\mcafeeupdaterui

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\network associates error reporting service

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\shstatexe

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\ylive.exe

гҖҖгҖҖsoftware\microsoft\windows\currentversion\run\yassistse

гҖҖгҖҖ6пјҡж„ҹжҹ“жүҖжңүеҸҜжү§иЎҢж–Ү件пјҢ并е°Ҷеӣҫж Үж”№жҲҗ

пјҲиҝҷж¬ЎдёҚжҳҜзҶҠзҢ«зғ§йҰҷйӮЈдёӘеӣҫж ҮдәҶпјү

гҖҖгҖҖ7пјҡи·іиҝҮдёӢеҲ—зӣ®еҪ•:

гҖҖгҖҖwindows

гҖҖгҖҖwinnt

гҖҖгҖҖsystemvolumeinformation

гҖҖгҖҖrecycled

гҖҖгҖҖwindowsnt

гҖҖгҖҖwindowsupdate

гҖҖгҖҖwindowsmediaplayer

гҖҖгҖҖoutlookexpress

гҖҖгҖҖnetmeeting

гҖҖгҖҖcommonfiles

гҖҖгҖҖcomplusapplications

гҖҖгҖҖcommonfiles

гҖҖгҖҖmessenger

гҖҖгҖҖinstallshieldinstallationinformation

гҖҖгҖҖmsn

гҖҖгҖҖmicrosoftfrontpage

гҖҖгҖҖmoviemaker

гҖҖгҖҖmsngaminzone

гҖҖгҖҖ8пјҡеҲ йҷӨ*.ghoеӨҮд»Ҫж–Ү件гҖӮ

гҖҖгҖҖ9пјҡеңЁжүҖжңүй©ұеҠЁеҷЁж №зӣ®еҪ•е»әз«ӢиҮӘиә«ж–Ү件еүҜжң¬setup.exe,е»әз«Ӣautorun.infж–Ү件дҪҝз—…жҜ’иҮӘеҠЁиҝҗиЎҢ,и®ҫзҪ®ж–Ү件еұһжҖ§дёәйҡҗи—ҸгҖҒеҸӘиҜ»гҖҒзі»з»ҹгҖӮ

гҖҖгҖҖautorun.infеҶ…е®№пјҡ

гҖҖгҖҖ[AutoRun]

гҖҖгҖҖOPEN=setup.exe

гҖҖгҖҖshellexecute=setup.exe

гҖҖгҖҖshell\Auto\command=setup.exe

гҖҖгҖҖ10пјҡеҲ йҷӨе…ұдә«пјҡcmd.exe /c net share admin$ /del /y

гҖҖгҖҖ11пјҡеңЁжңәеҷЁдёҠжүҖжңүи„ҡжң¬ж–Ү件дёӯеҠ е…ҘпјҢжӯӨд»Јз Ғең°еқҖжҳҜдёҖдёӘеҲ©з”ЁMS-06014жјҸжҙһж”»еҮ»зҡ„зҪ‘йЎөжңЁй©¬пјҢдёҖж—Ұз”ЁжҲ·жөҸи§ҲдёӯжӯӨз—…жҜ’зҡ„жңҚеҠЎеҷЁдёҠзҡ„зҪ‘йЎөпјҢеҰӮжһңзі»з»ҹжІЎжңүжү“иЎҘдёҒпјҢе°ұдјҡдёӢиҪҪжү§иЎҢжӯӨз—…жҜ’гҖӮ

гҖҖгҖҖ12пјҡжү«жҸҸеұҖеҹҹзҪ‘жңәеҷЁпјҢдёҖж—ҰеҸ‘зҺ°жјҸжҙһпјҢе°ұиҝ…йҖҹдј ж’ӯгҖӮ

гҖҖгҖҖ13пјҡеңЁеҗҺеҸ°и®ҝй—®httpпјҡ//wwwгҖӮwhboyгҖӮnet/update/wormcnгҖӮtxtпјҢж №жҚ®дёӢиҪҪеҲ—иЎЁдёӢиҪҪе…¶д»–з—…жҜ’гҖӮ

гҖҖгҖҖзӣ®еүҚдёӢиҪҪеҲ—иЎЁеҰӮдёӢпјҡпјҲдёәйҳІжӯўз—…жҜ’пјҢе°ҶвҖң.вҖқж”№дёәдәҶвҖңгҖӮвҖқпјү

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/cq.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/mh.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/my.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/wl.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/rx.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/wow.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/zt.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/wm.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/down/dj.exe

гҖҖгҖҖ

http://wwwгҖӮkrvkrгҖӮcom/cn/iechajian.exe

гҖҖгҖҖеҲ°жӯӨз—…жҜ’иЎҢдёәеҲҶжһҗе®ҢжҜ•гҖӮ